Gweek 的文章

-

Ubuntu给软件添加桌面快捷方式

桌面创建文件 touch xxx.desktop 编辑xxx.desktop文件 vi xxx.desktop 添加内容 [Desktop Entry] Version=1.0 Name=你软件的名称 Comment=软件的描述 Exec=…… -

cloudflare的tunnel技术

比如我是公网IP 58.12.3.6下的内网中的一台机器172.17.12.32 他是如何实现外网访问到我这台172.17.12.32的 Cloudflare Tunnel(原称 Argo Tunnel)是一种…… -

wireshark抓包并恢复文件

使用 Wireshark 抓包并通过 WinHex 恢复 FTP 下载的文件的具体操作步骤如下: 1. 使用 Wireshark 抓包 1.1. 启动 Wireshark 打开 Wireshark。 选择正确的网…… -

-

-

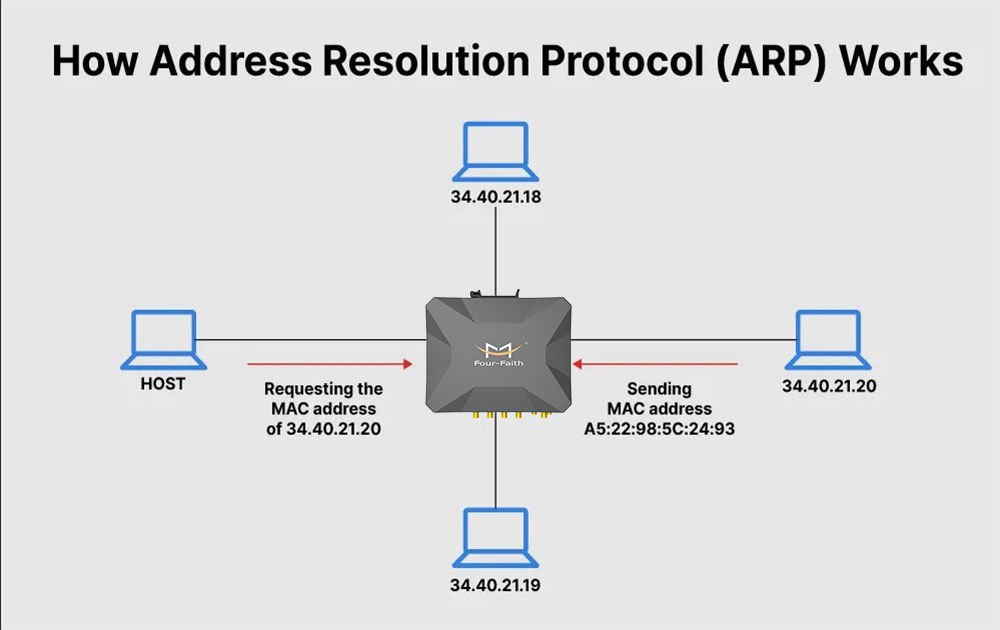

ARP协议

ARP协议(Address Resolution Protocol)的工作原理主要包括以下几个步骤: ARP请求的发送:当一台主机需要向另一台主机发送数据时,首先会检查自己的ARP…… -

Serv00自建邮局

Serv00自建邮局 拥有自己的邮局 添加DNS记录 将以下记录添加域名的DNS记录里(以cloudflare为例) 添加Email 将记录添加到cloudflare 进行测试 …… -

-

-

Gweek

Gweek