Hillstone虚拟防火墙

基础

SGstone OS 虚拟防火墙核心功能

1. 虚拟系统(VSYS)

定义:

- 每个VSYS相当于一个独立的逻辑防火墙,具备完整的策略引擎和配置界面。

- 适用于多租户(如MSP)、多部门隔离或业务分段场景。

核心特性:

- 独立配置:每个VSYS可定义自己的安全域、安全策略、NAT规则、VPN隧道等。

- 资源隔离:CPU、内存、会话表等资源按需分配,避免相互影响。

- 管理权限分离:超级管理员可创建VSYS,并为每个VSYS分配独立的管理员账号。

2. 安全域(Security Zones)

- 默认安全域:Trust、Untrust、DMZ、Local、Management等(与物理防火墙一致)。

- 自定义安全域:可根据业务需求创建新安全域(如IoT、Guest、Database)。

- 接口绑定:每个物理/逻辑接口需绑定到特定安全域(支持同一接口划分给不同VSYS)。

3. 策略与NAT

- 安全策略:基于源/目的安全域、IP、服务、应用等条件定义允许或拒绝规则。

- NAT支持:

- SNAT:内网用户访问外网时隐藏真实IP。

- DNAT:对外发布内部服务器(如Web、SSH)。

- 双向NAT(Full NAT):同时转换源和目的地址。

- 策略优先级:规则按配置顺序匹配,支持插入或调整优先级。

4. 高级安全功能

- 应用识别与控制:基于应用类型(如微信、Netflix)过滤流量。

- 入侵防御(IPS):检测并阻断漏洞利用、恶意扫描等攻击。

- 防病毒(AV):扫描HTTP、FTP、SMTP等协议中的恶意文件。

- SSL解密:解密HTTPS流量进行深度检测(需安装SSL解密证书)。

5. 高可用性(HA)

- 主备模式:两台SG6000组成HA集群,支持状态同步(会话表、策略配置)。

- 虚拟化HA:单个VSYS可独立配置HA,不影响其他VSYS运行。

SNAT和DNAT

在 Hillstone 虚拟防火墙中,SNAT(源地址转换)和DNAT(目的地址转换)是两种关键的网络地址转换(NAT)技术,用于解决内外网地址冲突、隐藏内部网络拓扑或实现特定流量转发需求。以下是它们的定义、工作原理及在 Hillstone 设备中的典型应用场景:

1. SNAT(Source NAT,源地址转换)

定义

将数据包的源IP地址从私有地址(内部网络)转换为公有地址(外部网络),使内部设备能够访问外部网络(如互联网)。

工作原理

- 触发条件:当内部设备(如

Trust域)主动访问外部网络(如Untrust域)时触发。 - 地址转换:

- 源IP替换:将内部设备的私有IP(如

192.168.1.100)替换为防火墙的公网IP(如203.0.113.1)。 - 源端口替换:可选,当多个内部设备同时访问同一外部服务时,动态分配不同端口以区分会话(如 PAT,端口地址转换)。

- 源IP替换:将内部设备的私有IP(如

- 会话跟踪:防火墙记录转换后的地址和端口映射关系,确保返回流量能正确还原到原始内部设备。

Hillstone 典型配置

- 应用场景:

- 内网用户访问互联网。

- 隐藏内部网络真实IP,提升安全性。

-

配置命令示例:

# 创建地址池(公网IP池) ip address-pool snat-pool 203.0.113.1 203.0.113.5 # 定义NAT策略:将Trust域到Untrust域的流量进行SNAT nat-policy from Trust to Untrust source any destination any service any action snat address-pool snat-pool

2. DNAT(Destination NAT,目的地址转换)

定义

将数据包的目的IP地址从公有地址(防火墙接口IP)转换为私有地址(内部服务器IP),使外部用户能够访问内部服务。

工作原理

- 触发条件:当外部设备(如

Untrust域)访问防火墙的公网IP时触发。 - 地址转换:

- 目的IP替换:将防火墙接收到的公网IP(如

203.0.113.1:80)替换为内部服务器的私有IP和端口(如10.0.0.100:80)。 - 反向路径处理:返回流量时自动将源地址从服务器IP转换回公网IP。

- 目的IP替换:将防火墙接收到的公网IP(如

- 会话跟踪:防火墙维护DNAT映射表,确保双向流量正确转换。

Hillstone 典型配置

- 应用场景:

- 对外发布Web服务器(DMZ区)。

- 远程访问内部VPN服务。

-

配置命令示例:

# 创建服务器映射规则:将公网IP 203.0.113.1:80 映射到内部服务器 10.0.0.100:80 nat server web-server protocol tcp global-ip 203.0.113.1 global-port 80 inside-ip 10.0.0.100 inside-port 80 # 允许Untrust到DMZ的HTTP访问(需配合安全策略) security-policy from Untrust to DMZ source any destination web-server service http action permit

SNAT vs DNAT 对比

| 特性 | SNAT | DNAT |

|---|---|---|

| 转换对象 | 源IP地址(内部→外部) | 目的IP地址(外部→内部) |

| 触发方向 | 内部主动访问外部时触发 | 外部主动访问内部时触发 |

| 典型场景 | 内网用户上网 | 对外发布服务器(如Web、FTP) |

| 地址映射 | 多对一或一对多(PAT) | 一对一或多对多(端口映射) |

| 配置依赖 | 需配置地址池或接口IP | 需定义服务器映射规则 |

Hillstone NAT 实现特点

-

策略式NAT:

- NAT规则与安全策略(

security-policy)解耦,需单独配置nat-policy或nat server。 - 支持基于安全域、源/目的IP、服务类型等条件匹配。

- NAT规则与安全策略(

-

双向NAT(Full NAT):

- 可同时修改源和目的地址(如双栈环境或复杂映射场景)。

-

与安全策略联动:

- SNAT:需确保安全策略允许

源安全域→目标安全域的流量(如Trust→Untrust)。 - DNAT:需配置

目标安全域为内部服务器所在域(如Untrust→DMZ)。

- SNAT:需确保安全策略允许

在 Hillstone 虚拟防火墙中,安全域(Security Zones)是网络流量控制和策略实施的核心逻辑单元。以下是您提到的各个安全域的定义、作用及典型应用场景:

1. Trust(信任域)

- 定义:内部可信网络区域,通常包含企业核心资产(如员工终端、内部服务器)。

- 作用:

- 默认允许内部用户访问外部资源(如互联网)。

- 严格限制外部或低信任域对 Trust 域的主动访问。

- 典型场景:

- 公司办公网、内部数据库服务器所在的网络。

2. Untrust(非信任域)

- 定义:外部不可信网络(如互联网、公共网络)。

- 作用:

- 默认禁止 Untrust 到 Trust 的直接访问,仅允许通过策略放行必要流量。

- 通常用于部署入侵防御(IPS)、反病毒(AV)等深度检测功能。

- 典型场景:

- 防火墙的互联网出口接口绑定到 Untrust 域。

3. DMZ(隔离区)

- 定义:介于 Trust 和 Untrust 之间的缓冲区,用于部署对外提供服务的服务器(如 Web、邮件服务器)。

- 作用:

- 允许 Untrust 访问 DMZ 的指定服务(如 HTTP/HTTPS)。

- 禁止 DMZ 主动访问 Trust 域,防止攻击横向渗透。

- 典型场景:

- 对外发布的网站服务器所在的网络。

4. L2-Trust(二层信任域)

- 定义:基于二层(数据链路层,如交换机 VLAN)的可信网络区域,处理 MAC 地址级别的流量。

- 作用:

- 在无需三层路由的场景下,隔离同一广播域内的设备。

- 支持基于 MAC 地址或 VLAN 的安全策略。

- 典型场景:

- 内部交换机的某个 VLAN,需直接通过防火墙进行二层过滤(如防止 ARP 欺骗)。

5. L2-Untrust(二层非信任域)

- 定义:基于二层的不可信网络区域,通常用于未经验证的二层接入。

- 作用:

- 限制来自不可信二层网络的访问(如访客 Wi-Fi 的 VLAN)。

- 可结合 802.1X 认证增强安全性。

- 典型场景:

- 会议室或公共区域的无线网络,需与其他网络隔离。

6. L2-DMZ(二层隔离区)

- 定义:二层网络中对外提供服务的区域,类似三层 DMZ 的二层版本。

- 作用:

- 允许特定二层流量访问 DMZ 服务,同时阻止其进入 Trust 域。

- 适用于基于 VLAN 的服务隔离。

- 典型场景:

- 托管在本地数据中心的对外服务器,通过 VLAN 隔离。

7. VPNHub(VPN 中心域)

- 定义:VPN 流量的集中处理区域,用于管理站点到站点(Site-to-Site)或远程用户(Client-to-Site)的 VPN 连接。

- 作用:

- 终结 VPN 隧道,对加密流量进行解密和策略检查。

- 作为 VPN 流量的中转枢纽,控制 VPN 用户对内部资源的访问。

- 典型场景:

- 企业总部防火墙作为 VPN 中心,连接多个分支机构或远程员工。

8. HA(高可用域)

- 定义:专用于防火墙高可用性(High Availability)集群通信的区域。

- 作用:

- 处理主备防火墙之间的心跳检测(Heartbeat)和状态同步(如会话表)。

- 隔离 HA 流量,避免与业务流量冲突。

- 典型场景:

- 两台 Hillstone 防火墙组成主备集群,通过专用接口绑定到 HA 域。

各安全域间关系与策略示例

| 源安全域 → 目标安全域 | 允许的流量 | 典型策略 |

|---|---|---|

| Untrust → DMZ | HTTP/HTTPS | 放行外部用户访问 Web 服务器 |

| Trust → Untrust | Any | 允许内部用户访问互联网(需 SNAT) |

| VPNHub → Trust | 特定应用(如 ERP) | 仅允许 VPN 用户访问内部 ERP 系统 |

| L2-Untrust → L2-Trust | 禁止 | 隔离访客 Wi-Fi 与内部办公网络 |

| HA → HA | 心跳检测流量 | 允许主备防火墙同步状态 |

关键配置注意事项

-

接口绑定:

- 每个物理或逻辑接口需绑定到特定安全域(如将 WAN 口绑定到 Untrust)。

- 二层安全域(L2-Trust/L2-Untrust)需配置 VLAN 或透明模式接口。

-

策略联动:

- VPNHub 域:需配合 IPSec/SSL VPN 配置,并定义从 VPNHub 到 Trust 的访问策略。

- HA 域:专用接口不参与业务转发,仅用于集群通信。

-

默认拒绝原则:

- Hillstone 默认禁止所有跨域流量,需显式配置安全策略放行必要流量。

安装

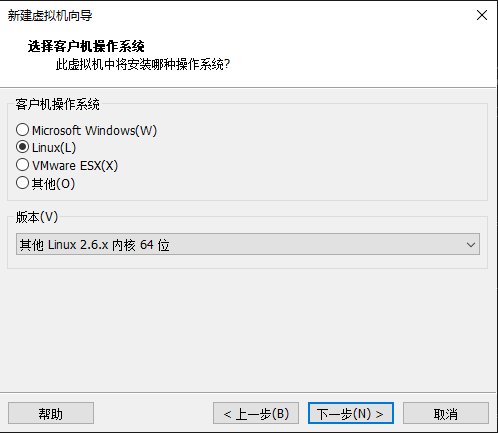

- 新建虚拟机

- 添加另一块网卡

- 内存1024MB

- CD-Room选择iso镜像文件

- 出现welecome说明安装成功

- 登录账户:hillstone 密码:hillstone

- 设置IP地址

configure #进入配置 interface ethernet0/0 #定义接口 no ip address dhcp #关闭dhcp ip address 192.168.89.x 255.255.255.0 #设置静态ip manage ping manage http manage https

版权声明:

作者:Gweek

链接:https://bbs.geek.nyc.mn/archives/214

来源:Gweek postHub

文章版权归作者所有,未经允许请勿转载。

THE END

二维码

共有 0 条评论